El protocolo FTP es obsoleto y poco seguro para la transferencia de archivos hoy en día. Su principal debilidad es el envío de información en texto plano (contraseñas y nombres de usuario) lo que resulta extremadamente vulnerable. ya que cualquier persona que monitoree la red podría interceptar fácilmente estos datos de autenticación. Por esta razón, su uso fue y es reemplazado por alternativas más seguras que cifran información, protegiendo en consecuencia la integridad de los archivos y privacidad de los usuarios.

Requerimientos

- Dos (2) sistemas operativos Ubuntu/Debian o Linux de raíz 🐧

- Un sistema operativo Ubuntu/Debian con FTP 📤

- Un sistema operativo Ubuntu/Debian con Wireshark 🦈

- Café (infaltable) ☕️

Procedimiento

Se infiere que los servicios de FTP y Wireshark se hallan instalados en los sistemas operativos, entonces, se procederá con la explicación del laboratorio.

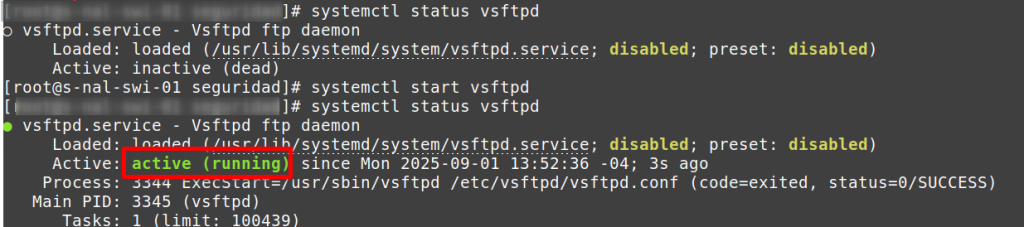

De inicio, se verificará que el servicio FTP se halla “running” en el servidor que lo alberga:

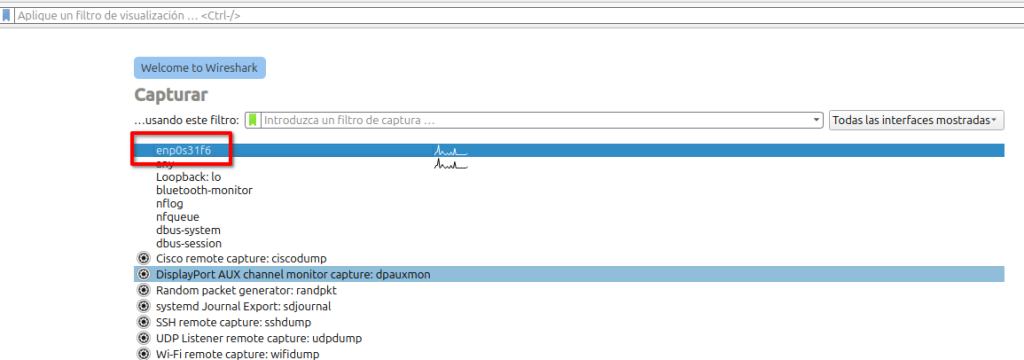

Ahora, se inicia Wireshark en otro ordenador.

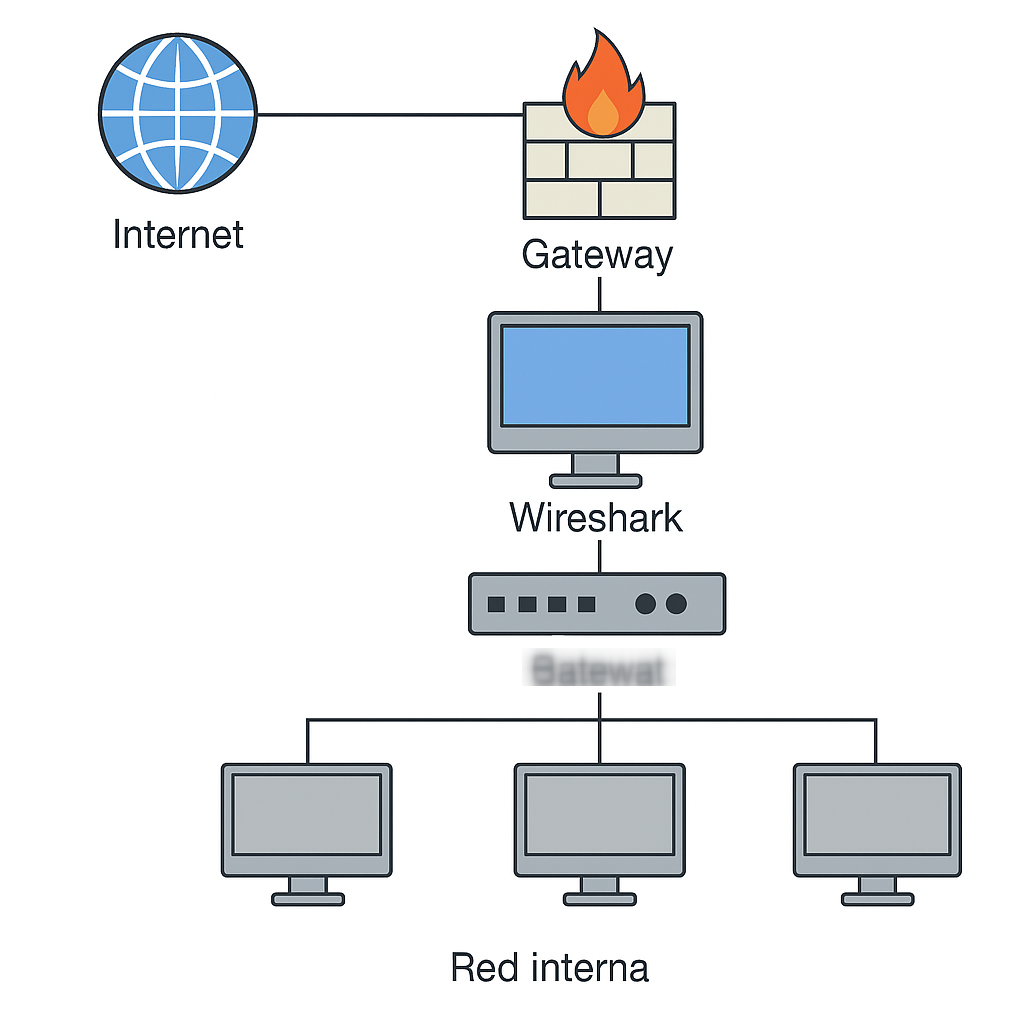

Nota.- En un entorno empresarial, Wireshark estaría situado entre el gateway y la red interna como se observa a continuación:

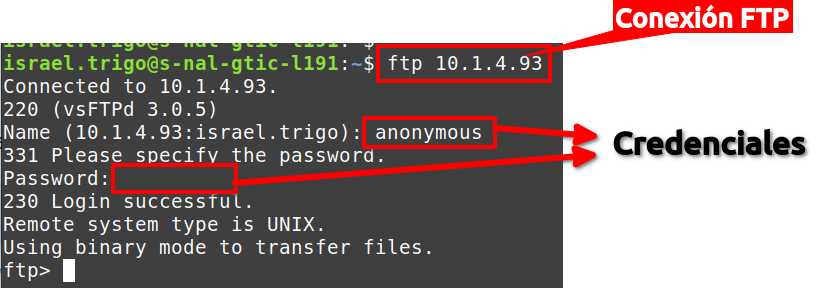

En el mismo ordenador que lleva Wireshark iniciado, realizar una conexiòn FTP al servidor destino; para el ejemplo se realizarà mediante terminal:

Nota.- Como dato importante, se observa que los datos introducidos del campo “Password” son ocultos.

Si las credenciales fueron correctas, se observa la estancia en el servidor FTP.

Posteriormente, se detiene la captura de Wireshark y se aplica un filtro de búsqueda del protocolo FTP para evitar contaminación de otros paquetes (ftp.request):

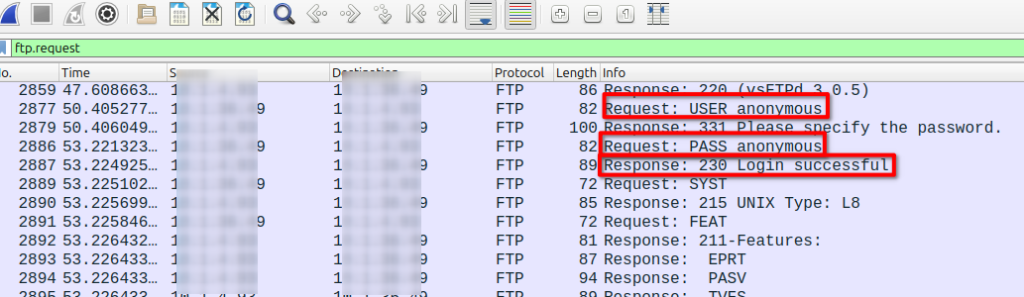

El filtrado despliega el siguiente resultado que, a simple vista, devela los accesos utilizados en el servidor FTP destino:

Como consecuencia, es sumamente asequible obtener usuarios y contraseñas por un tercer actor.

¿Como protegerse?

Se recomienda lo siguiente en orden de prioridad:

El protocolo FTP transmite datos en texto plano, incluyendo credenciales, lo que hace vulnerable a ataques como sniffing.

SFTP cifra la conexión usando el protocolo SSH, por tanto protege las credenciales como los archivos transferidos.

FTPS añade una capa de seguridad mediante certificados SSL/TLS y así, cifra la transferencia de datos.

SCP (Secure Copy) y rsync sobre SSH son excelentes opciones para transferencias seguras, especialmente en entornos Linux.

¡Y con esto terminamos!

Te agradezco enormemente el tiempo que has dedicado a leer esta entrada. Si te ha gustado, recuerda que puedes seguirme en mis redes sociales 📱 para no perderte las próximas publicaciones 📢

Hey! quieres más ejemplos y de forma interactiva del protocolo analizado? a que esperas! comenta mis redes 😎

¡Tu apoyo me motiva a seguir creando más contenido! 💪💻🚀